AWS 네트워킹 소개

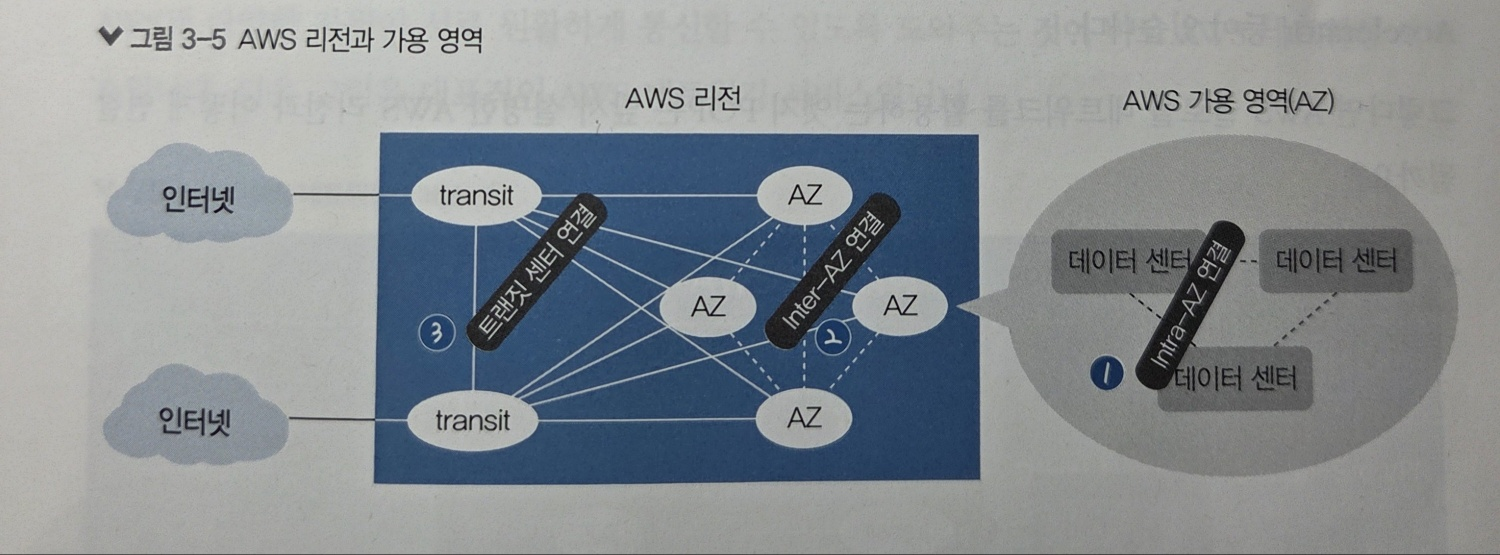

- 리전(Region): 전 셰게 주요 도시의 데이터 센터를 군집화하는 물리적인 위치

- AWS 리전 내부에는 트랜짓 센터와 가용 영역(AZ)가 서로 연결되어 네트워크 환경을 이룸

- Intra-AZ 연결: 데이터 센터 간 연결 - 한 가용영역에 여러 데이터 센터들이 존재

- Inter-AZ 연결: 지리적으로 떨어져 있는 가용 영역 간 연결

- 트랜짓 센터 연결: 리전에서 외부 인터넷과 통신이 필요할 때 트랜짓 센터를 통해 통신

- AWS 네트워킹 서비스

- VPC: 사용자 전용 가상의 프라이빗 클라우드 네트워크, 네트워크 자원을 탄력적으로 활용

- Transit Gateway: 중앙 허브 개념처럼 VPC와 온프레미스 네트워크를 연결하는 게이트웨이

- Route 53: 관리형 DNS 서비스 - 도메인 등록, 라우팅, 상태 확인

- Global Accelerator: AWS 글로벌 네트워크를 통해 앱을 빠르고 안정적으로 사용하도록 가용성 및 성능을 보장하는 서비스 제공

- Direct Connect: 온프레미스 환경에서 AWS와 전용 네트워크 연결 서비스를 제공

- Site-to-Site VPN: IPSec VPN 연결을 생성하여 암호화된 네트워크를 구성하는 서비스를 제공

Amazon VPC

VPC(Virtural Private Cloud) 기본 구성 요소

- 리전과 VPC: VPC는 리전마다 독립적으로 구성

- 서브넷과 가용 영역: 독립된 VPC에서도 서브넷을 이용하여 분리된 네트워크로 구성(**서브넷은 반드시 하나의 가용 영역에 종속적으로 위치)

- IP CIDR: VPC에 할당되는 IP 주소 범위 - 서브넷 각각에 IP 주소 범위 할당

- 가상 라우터와 테이블: VPC의 서브넷 간 통신 역할

- VPC 생성 시 가상 라우터 생성 - 가상 라우터는 기본 라우팅 테이블 보유 - 라우팅 테이블은 서브넷과 연결하여 서브넷마다 라우팅 테이블을 보유

- 보안 그룹(SG)과 네트워크 ACL(Access Control List):

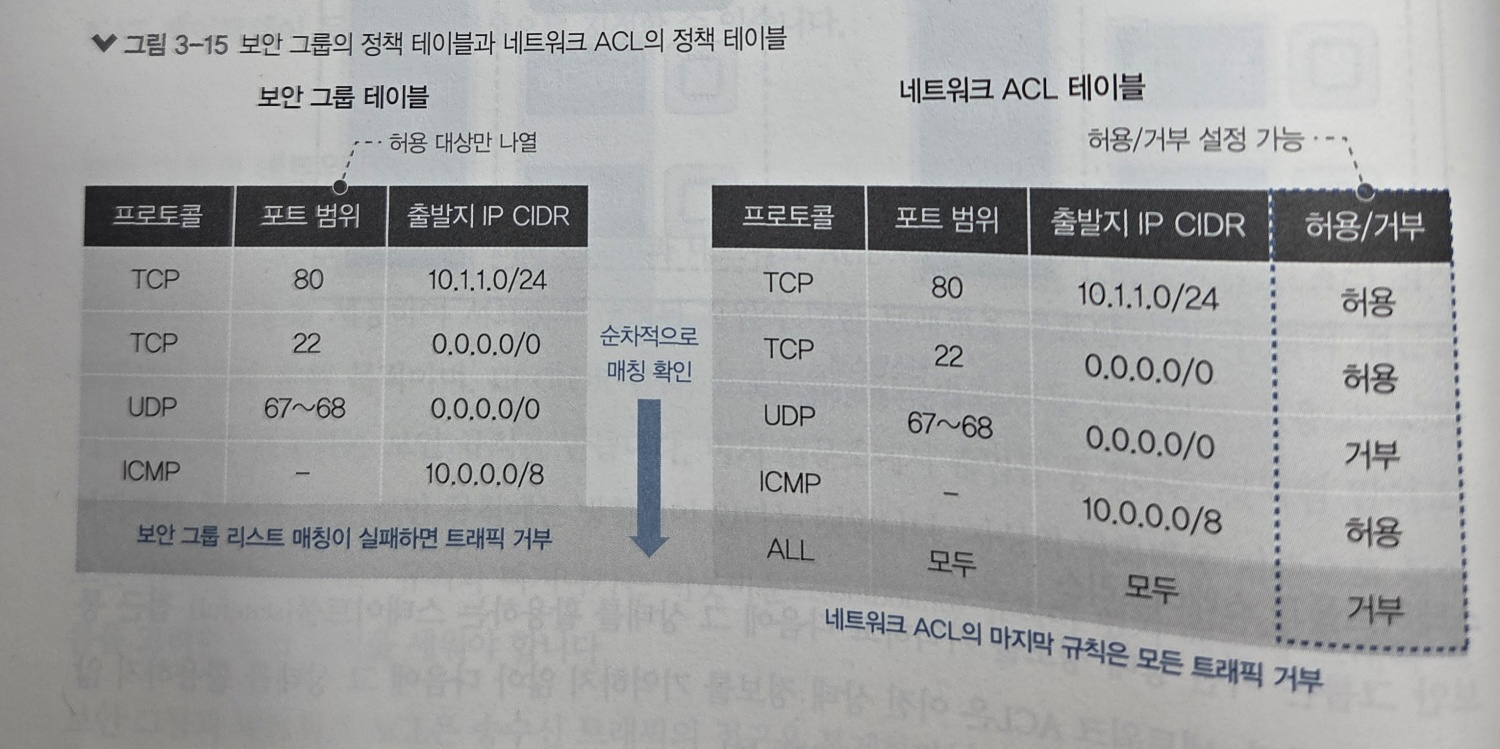

- 보안 그룹-인스턴스별 트래픽 접근 통제 / 네트워크 ACL-서브넷별 트래픽 접근 통제

- 보안 그룹은 이전 상태 정보 기억(스테이트풀) / ACL은 이전 상태 정보 기억 X(스테이트리스)

- 보안 그룹의 정책 테이블은 허용 규칙만 나열 - 허용 규칙에 해당하지 않으면 자동 거부

- 네트워크 ACL의 정책 테이블은 허용, 거부 규칙이 모두 존재하며 규칙을 순차적으로 확인하고 허용과 거부를 판단

Amazon VPC와 다른 네트워크 연결

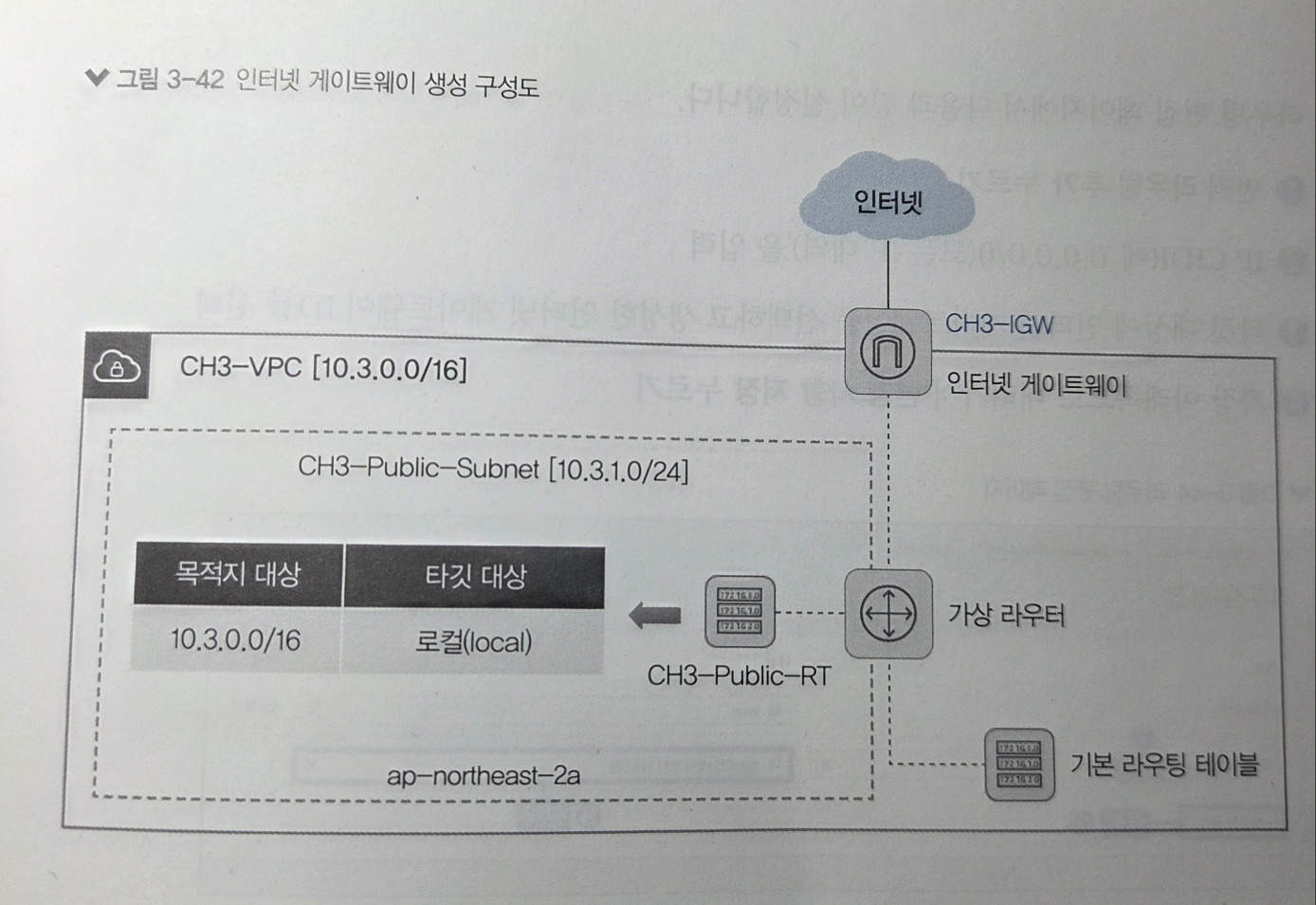

- 인터넷 게이트웨이(IGW)

- VPC는 프라이빗 클라우드 네트워크 환경으로, 외부 인터넷 구간과 연결되지 않음

- 외부 인터넷 구간과 연결이 필요할 경우 인터넷 게이트웨이 사용

-IGW 생성 후 VPC에 연결

-서브넷의 라우팅 테이블에 타깃 대상을 IGW로 지정

- NAT 게이트웨이

- Network Address Translation gateway로 프라이빗 서브넷에서 외부 인터넷으로 통신하는 관문 역할

- NAT는 IP 주소를 변환하는 기능 제공 - 프라이빗 IP 주소를 퍼블릭 IP 주소로 변환

-즉 퍼블릭 서브넷은 바로 IGW를 통해 인터넷과 통신

-프라이빗 서브넷은 NAT 게이트웨이를 거쳐 IGW를 거쳐 인터넷과 통신

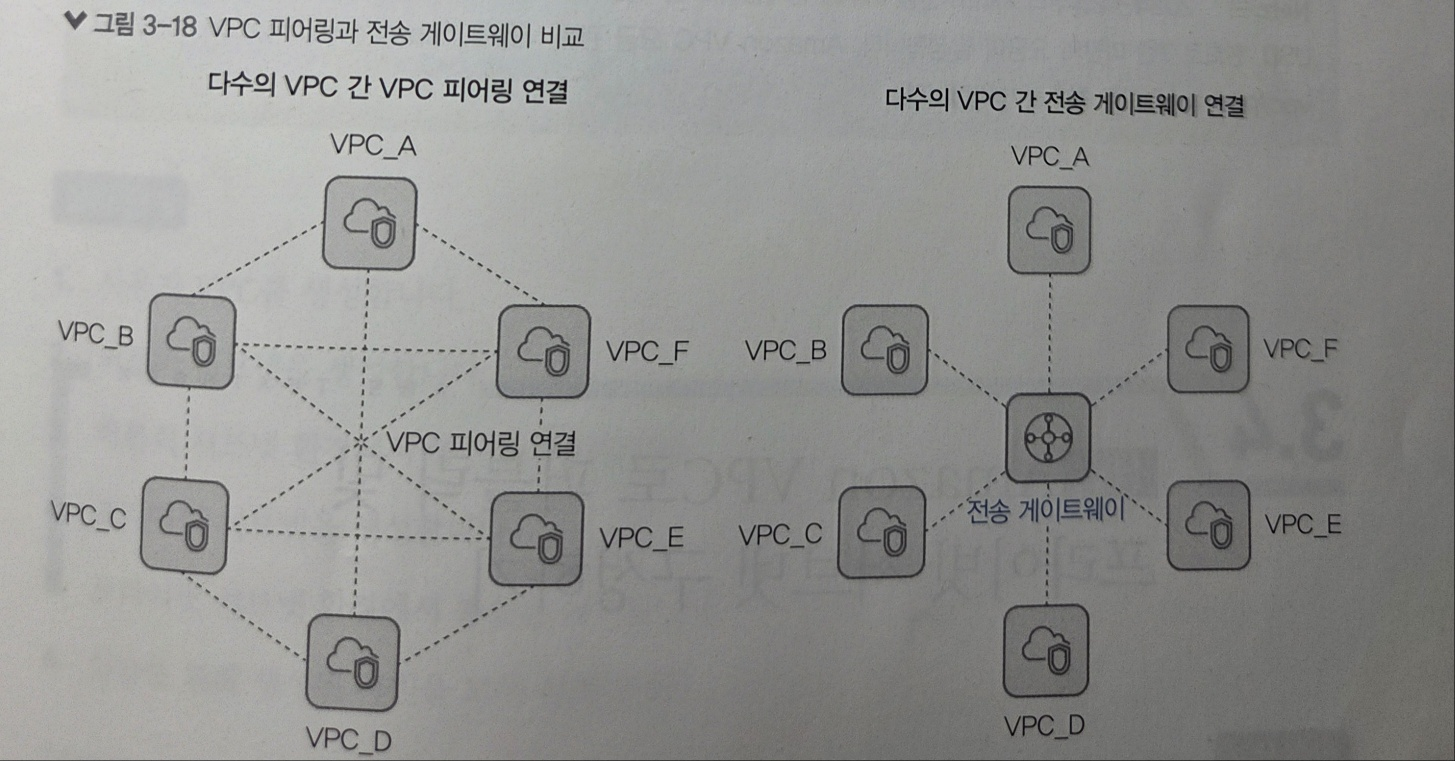

- VPC 피어링 : 서로 다른 VPC를 연결하는 기능

- 전송 게이트웨이(transit gateway) : 다수의 VPC나 온프레미스를 단일 지점으로 연결하는 중앙 집중형 라우터

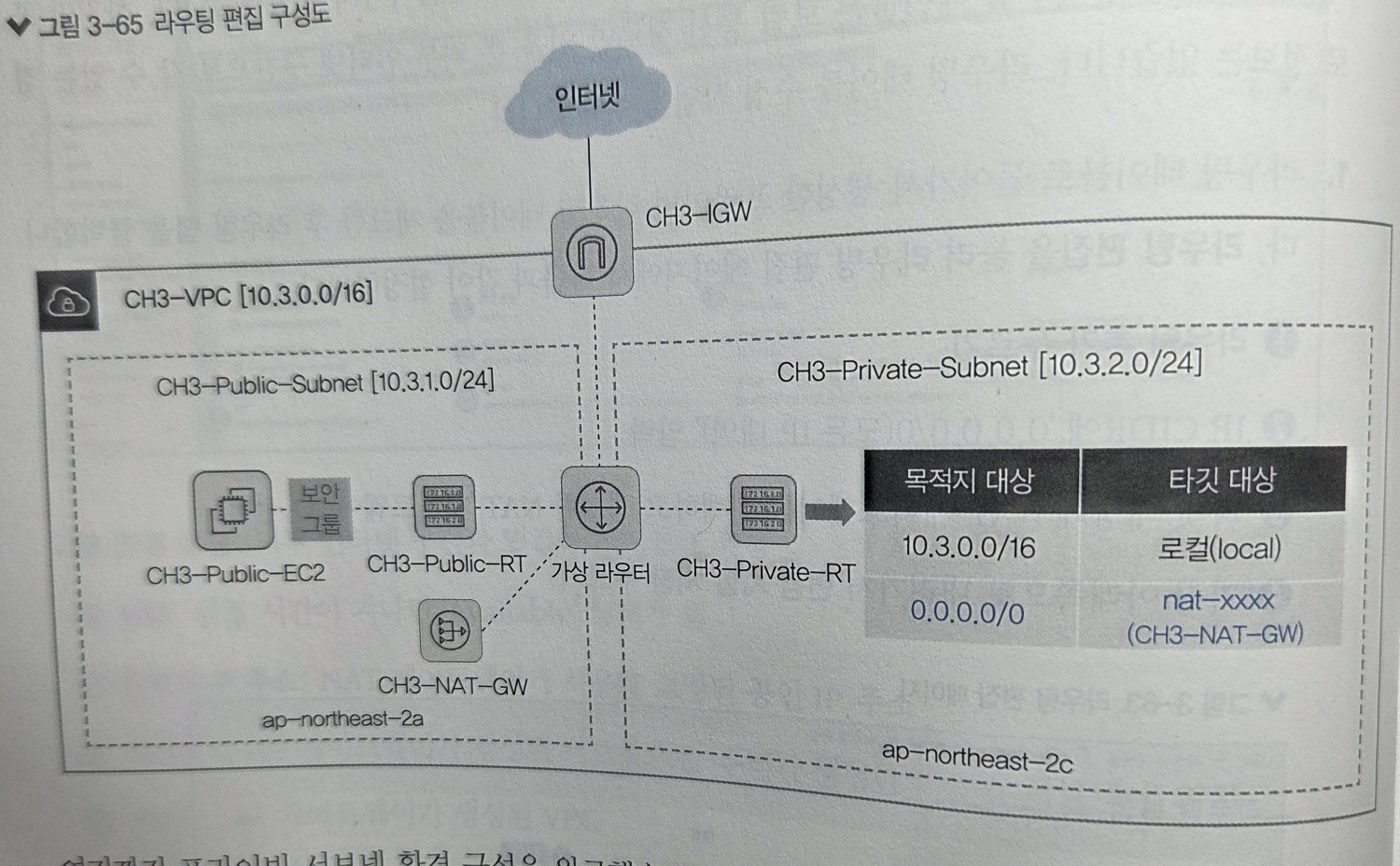

Amazon VPC로 퍼블릭 및 프라이빗 서브넷 구성

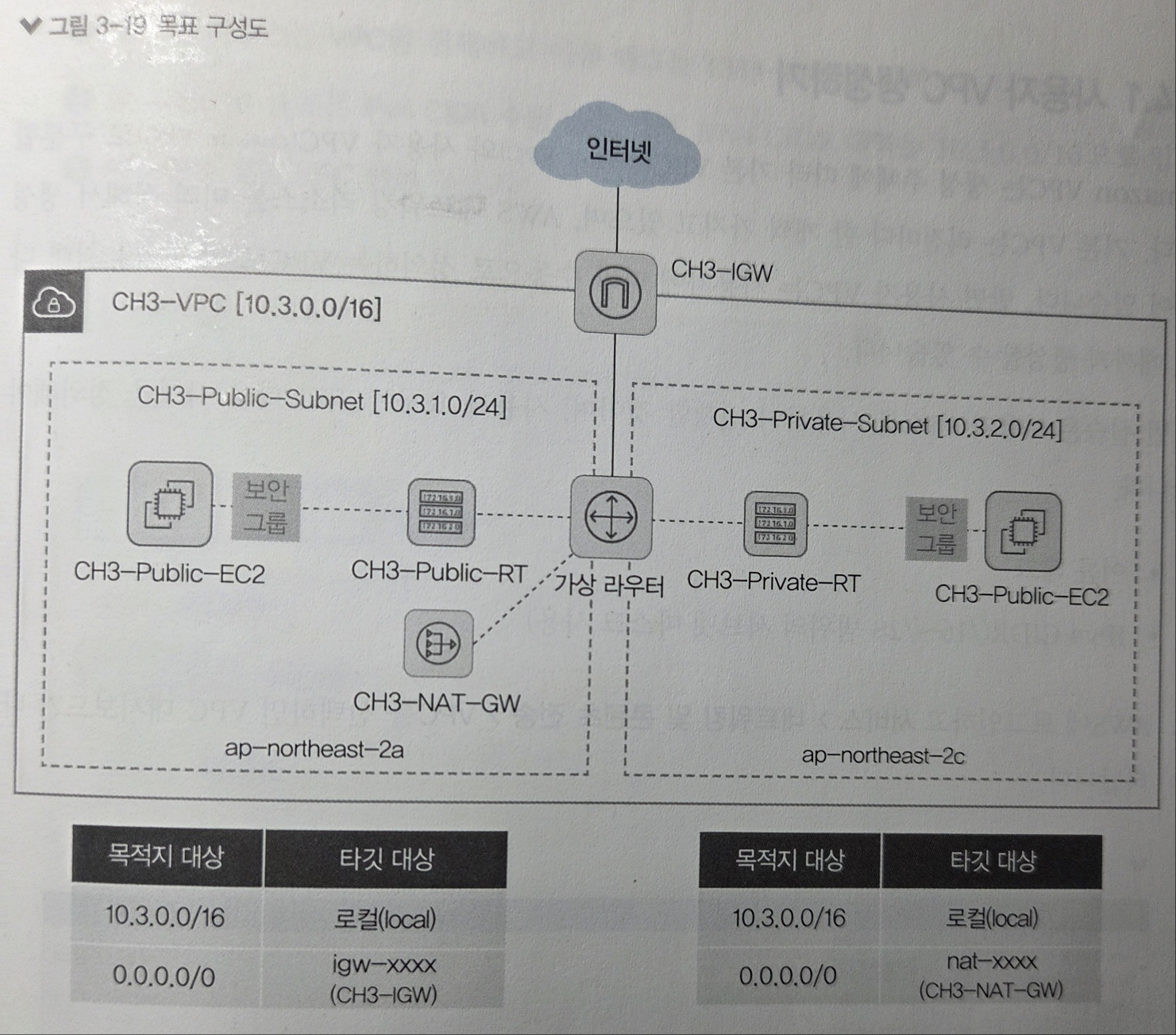

- 목표 구성도

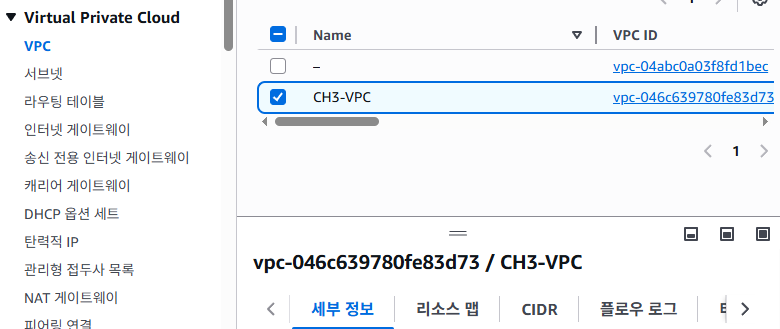

사용자 VPC 생성

1. VPC 대시보드

2. VPC 생성

3. 기본 VPC와 새로 생성한 사용자 VPC

4. VPC 세부사항

- VPC ID: VPC마다 고유한 ID로 자동 생성

- VPC 생성 시 가상 라우터 자동 생성 - 가상 라우터는 기본 라우팅 테이블 보유

- 기본 라우팅 테이블: VPC에서 사용하는 기본 라우팅 테이블

- 기본 네트워크 ACL

- 기본 VPC: 사용자 VPC임 - 고로 아니요

- IPv4 CIDR: VPC에서 사용하는 IP 대역

5. 기본 라우팅 테이블 확인

- IP 대역 10.3.0.0/16에 대한 타깃 대상은 로컬

- 라우팅 테이블이 존재하는 것으로 가상 라우터가 있음을 알 수 있음

6. 네트워크 ACL

- 자동으로 기본 네트워크 ACL 생성

- 모든 IP 범위(0.0.0.0/0)를 허용하는 규칙

퍼블릭 서브넷 생성

1. 서브넷 생성하기

- 서브넷 생성할 VPC ID 선택

- 서브넷 이름 입력(CH3-Public-Subnet)

- 가용 영역은 서울 / ap-northeast-2a

- IPv4 서브넷 CIDR 블록은 10.3.1.0/24

- 서브넷 생성

2. 생성된 서브넷 확인

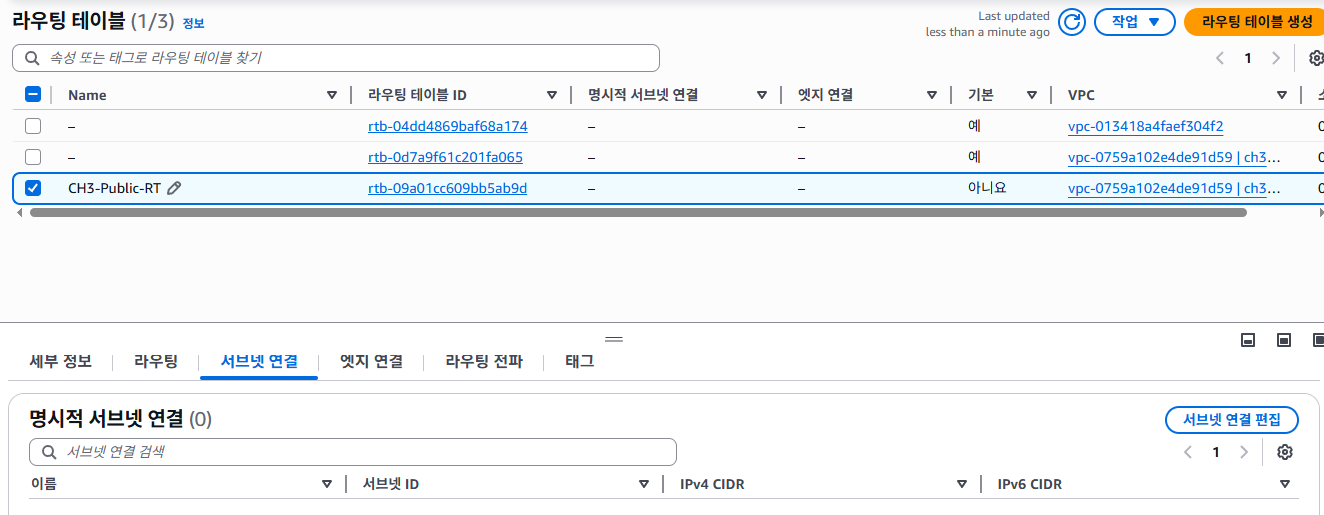

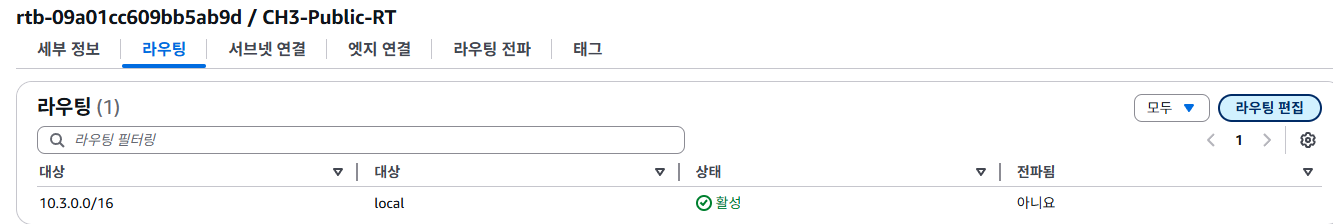

3. 라우팅 테이블 생성: 새로 생성한 서브넷은 기본 라우팅 테이블을 사용하므로 서브넷마다 라우팅 테이블을 생성해서 연결할 것

- 이름 CH3-Public-RT

- VPC 선택(CH3-VPC)

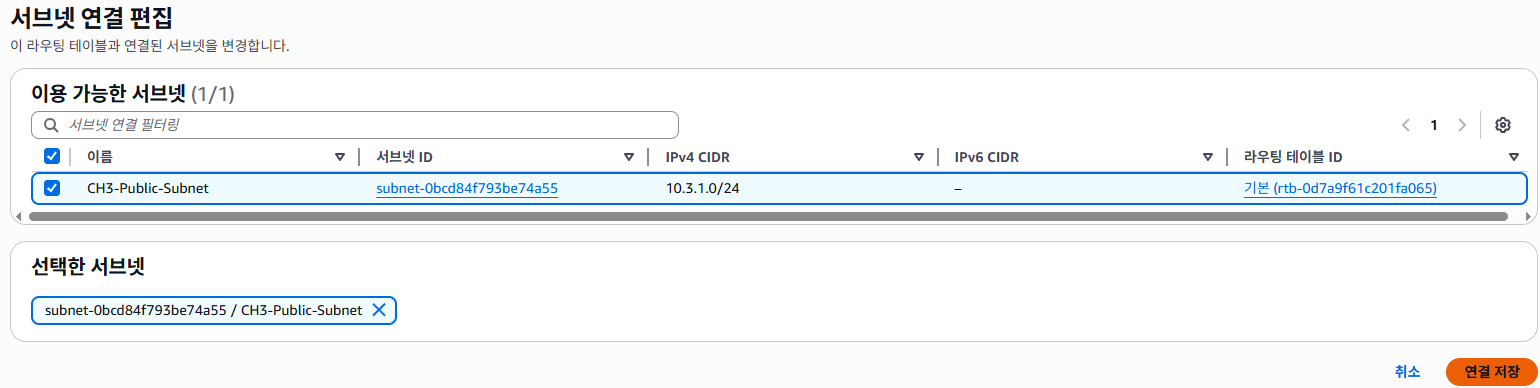

4. 생성한 라우팅 테이블을 서브넷에 연결

- 서브넷 연결 탭

- 서브넷 연결 편집 클릭

- 해당 라우팅 테이블을 연결할 방금 생성했던 서브넷(CH3-Public-Subnet) 클릭

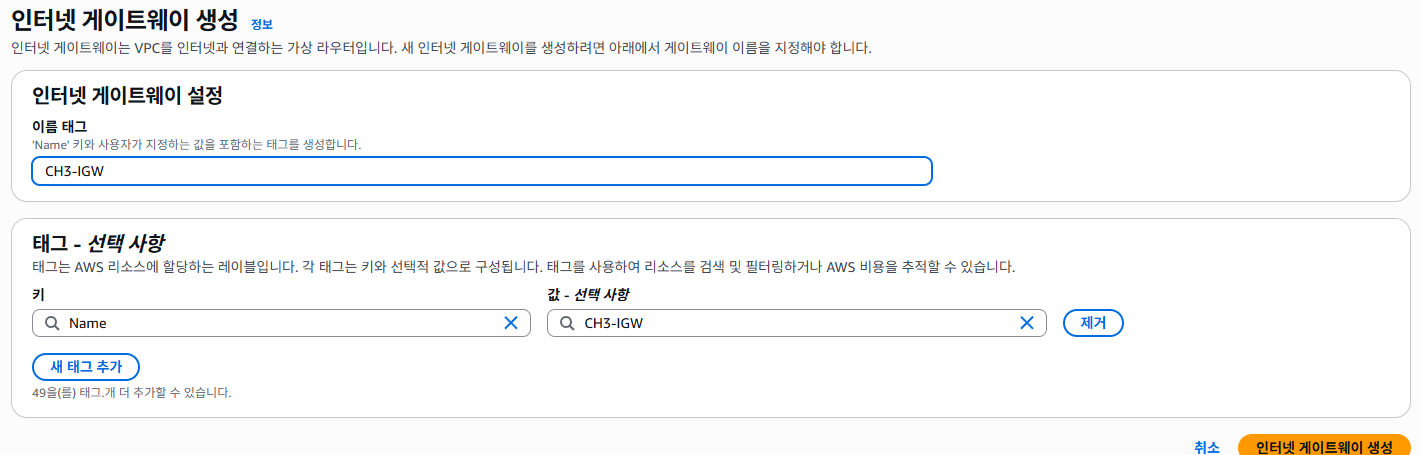

5. 인터넷 게이트웨이 생성

- 생성 후 상태가 Ditached이므로 작업 클릭 - VPC(CH3-VPC)에 연결 클릭

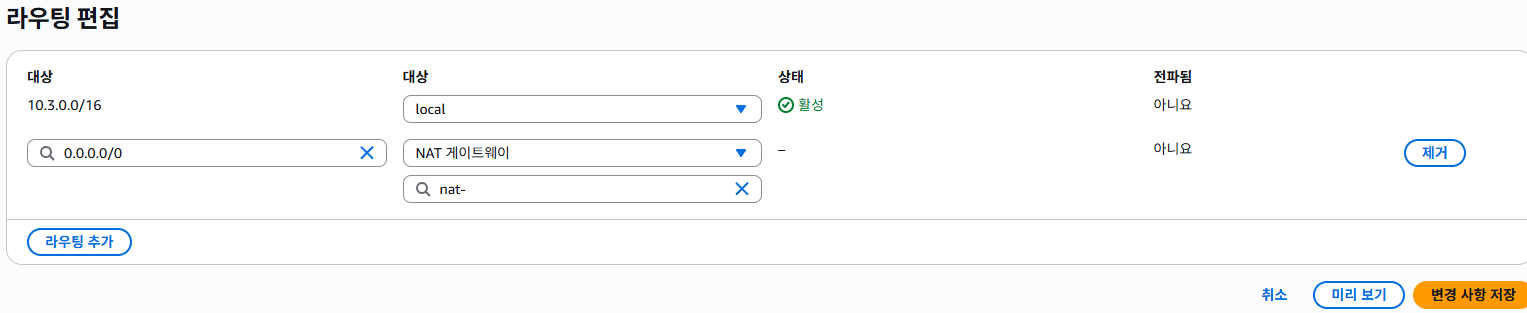

6. 라우팅 테이블(Public Subnet) 편집

- 라우팅 테이블 -> 라우팅 -> 라우팅 편집

- 라우팅 추가

- IP CIDR에서 0.0.0.0/0 선택

- 타깃 대상에 생성했던 인터넷 게이트웨이(CH3-IGW) 선택

- 변경 사항 저장

- VPC 생성

- VPC의 서브넷 생성

- 라우팅 테이블 생성, VPC의 서브넷 에 연결

- IGW 생성,VPC에 연결

- 라우팅 테이블 편집(모든 대상을 인터넷 게이트웨이로)

퍼블릭 서브넷 통신 확인

생성했던 퍼블릭 서브넷에 EC2 인스턴스를 생성하여 통신을 확인할 것!!

1. 보안 그룹 생성

- 보안 그룹 이름

- 생성했던 VPC에 연결

- 인바운드 규칙 HTTP, SSH 각각 추가, 소스는 내 IP

*HTTP와 SSH 프로토콜에 대해 특정 IP 주소(로컬 컴퓨터의 내 IP)만 허용하는 보안 정책

2. EC2를 생성하여 생성했던 네트워크들에 연결

- 생성했던 VPC 선택

- 생성했던 서브넷 선택

- 퍼블릭 IP 자동 할당 활성화

- 방화벽에서 기존 보안 그룹 선택

- 일반 보안 그룹에서 생성했던 보안 그룹 선택

- EC2 인스턴스에서 외부 인터넷 통신 확인

- 외부 인터넷에서 EC2 인스턴스로 통신 확인

- 미리 httpd 설치해서 웹페이지까지 만들어놓은 상태

- 따라서 EC2의 Public IP를 입력할 경우 웹페이지 접속 가능

- 다만 VPC의 보안 그룹에서 HTTP와 SSH를 내 IP(로컬 컴퓨터)로 설정했으므로 다른 컴퓨터에서는 웹페이지에 접속 불가능

프라이빗 서브넷 생성

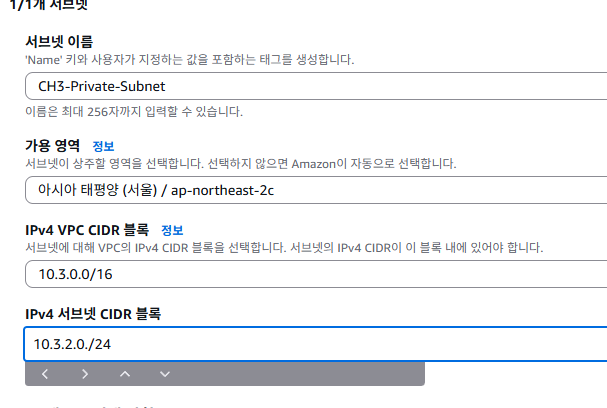

1. 서브넷 생성하기

- 서브넷 생성할 VPC ID 선택

- 서브넷 이름 입력(CH3-Private-Subnet)

- 가용 영역은 퍼블릭 서브넷과 다르게 2c

- 서브넷 CIDR은 퍼블릭 서브넷( 10.3.1.0/24 )과 다르게 10.3.2.0/24

2. 라우팅 테이블 생성(퍼블릭과 동일)

- 라우팅 테이블 생성

- 생성한 라우팅 테이블에서 생성했던 프라이빗 서브넷에 연결 시도

3. NAT 게이트웨이 생성

- 이름 입력

- 서브넷은 퍼블릭 서브넷을 선택(프라이빗 서브넷이 아님)

-> NAT 게이트웨이는 인터넷 게이트웨이가 연결된 퍼블릭 서브넷을 선택해야 함!!

4. 라우팅 테이블(Private Subnet) 편집

- IP CIDR에 0.0.0.0/0 선택

- 퍼블릭 서브넷(IGW였음)과는 다르게 NAT 게이트웨이 선택

** 프라이빗 서브넷에 위치한 EC2 인스턴스는 NAT-GW와 IGW를 통해 외부 인터넷 구간의 대상과 정상적으로 통신이 가능!! **

** 그 반대는 당연히 불가함! **

- 실습 삭제 순서

- EC2 - NAT GW - 탄력적 IP - VPC

'공부 > AWS 교과서' 카테고리의 다른 글

| 6. 데이터베이스 서비스(RDS) (0) | 2025.06.06 |

|---|---|

| 5. AWS 스토리지 서비스(EBS, S3) (0) | 2025.06.04 |

| 4. AWS 부하분산 서비스(ELB, ALB, NLB) (0) | 2025.06.03 |

| 2. AWS 컴퓨팅 서비스(EC2, 모니터링) (0) | 2025.06.02 |

| 1. 클라우드 컴퓨팅 (0) | 2025.06.02 |